Why Cross-Chain Bridge Security Models Matter

Cross‑chain мосты стали «логистикой» блокчейна: они переносят активы и данные между сетями, но при этом постоянно находятся под огнем атак. За один взлом уходит сотни миллионов долларов, и почти всегда уязвимость лежит в самом security model моста. Важно не только код смарт‑контрактов, но и то, кто подписывает сообщения, как работают оракулы, как обрабатываются ошибки и катастрофические сценарии. Разберёмся по слоям, без академического пафоса, но с акцентом на практику и типовые грабли команд.

—

Базовые термины: на одном языке

Что такое cross‑chain bridge

Cross‑chain bridge — это набор контрактов и сервисов, который позволяет «переносить» ценность из одной сети в другую. Как правило, реальный токен не путешествует: его либо блокируют в исходной сети и выпускают «обертку» (wrapped token) в целевой, либо сжигают и чеканят заново. За кулисами всегда есть компонент, который наблюдает за событиями на одном блокчейне и инициирует действия на другом, и именно он обычно определяет весь security model.

Модели доверия и допущения

Когда мы говорим о безопасности моста, на самом деле обсуждаем trust assumptions — кому и чему должен верить пользователь. Условно есть три типа доверия: к централизованному оператору, к федерации валидаторов или к самому L1 через light clients. Чем меньше нужно дополнительных допущений, тем ближе система к «криптонативной» безопасности. Но за это приходится платить сложностью реализации, стоимостью газа и скоростью работы, что важно для best secure cross chain bridges for defi.

—

Высокоуровневая архитектура мостов

Компоненты и потоки данных

Удобно представить типичный мост в виде текстовой диаграммы:

User → Source Chain Contract → Off‑chain Relayer / Validators →

Target Chain Contract → User (wrapped asset)

Источник события — смарт‑контракт в исходной сети: он фиксирует депозит и эмитит event. Далее off‑chain сущности (оракулы, валидаторы, relayers) считывают событие, формируют сообщение и передают его в целевую сеть. Там другой контракт проверяет подписи или доказательства и уже выпускает актив. Безопасность складывается из прочности каждой стрелки на этой схеме.

Где прячутся основные риски

Если упростить, у моста три критические зоны: логика смарт‑контрактов, механизм валидации сообщений и операционная часть (ключи, апгрейды, DevOps). Даже идеальный смарт‑контракт не спасёт, если приватные ключи валидаторов хранятся в браузере, а ролевую модель админов продумали «на коленке». Поэтому серьёзные команды заказывают не только код‑ревью, но и полноценные cross chain bridge security audit services, где проверяются процессы, мониторинг и сценарии отказа.

—

Основные security models cross‑chain мостов

Централизованные и полуцентрализованные мосты

Самый простой вариант — trusted bridge c одним оператором или узким мультисигом. С точки зрения UX всё приятно: быстро, дешево, поддержка множества сетей. Но сценарий угроз предельно жёсткий: компрометация мультисига = полный контроль над активами пользователей. Такие схемы до сих пор популярны в CEX‑экосистемах и ранних enterprise cross chain bridge solutions, когда ключевые риски компания берет на себя и прикрывает их страхованием, юридическими гарантиями и внутренним комплаенсом.

Федеративные модели с набором валидаторов

Шаг вперёд — федерация валидаторов, где для подтверждения события нужно собрать кворум подписей. Чем больше независимых участников, тем сложнее сговор, но тем выше накладные расходы. Важно, кто и как отбирает валидаторов, кто может менять их состав и какие требования к стейку или репутации. Без этих деталей «федерация» легко превращается в тот же централизованный мост, только с красивой маркетинговой обёрткой и более сложным кодом.

Light‑client и zk‑based мосты

Самый строго защищённый вариант — когда целевая сеть сама проверяет консенсус исходной сети через light client или zk‑доказательства. В этом случае мост почти не добавляет дополнительных предположений: вы доверяете только исходному и целевому блокчейну. Минус — сложность реализации и стоимость. Zk‑доказательства консенсуса или Merkle‑веток пока дороги, а развернуть полноценный light client L1 на L2 может быть технически непросто. Зато для долгоживущих DeFi протоколов это лучший ориентир.

—

Модели безопасности на примерах

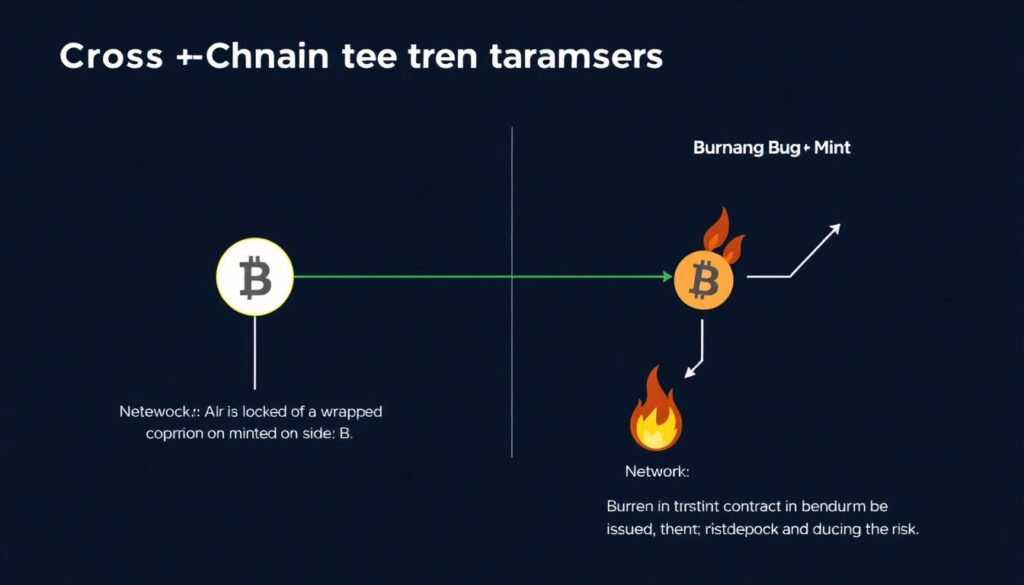

Asset‑locked vs burn‑and‑mint

Типичная схема: в сети A токен блокируется, в сети B чеканится wrapped‑версия. Риск в том, что ошибка в контракте или кворуме на стороне B позволяет выпустить токены без реального депозита. Альтернатива — burn‑and‑mint, где актив сначала сжигается в сети A, а потом создаётся в B. Это снижает риск «двойного учёта», но усложняет обратные операции и UX. На практике для ликвидных активов чаще выбирают lock, усиливая проверки и лимиты, чтобы держать объём риска под контролем.

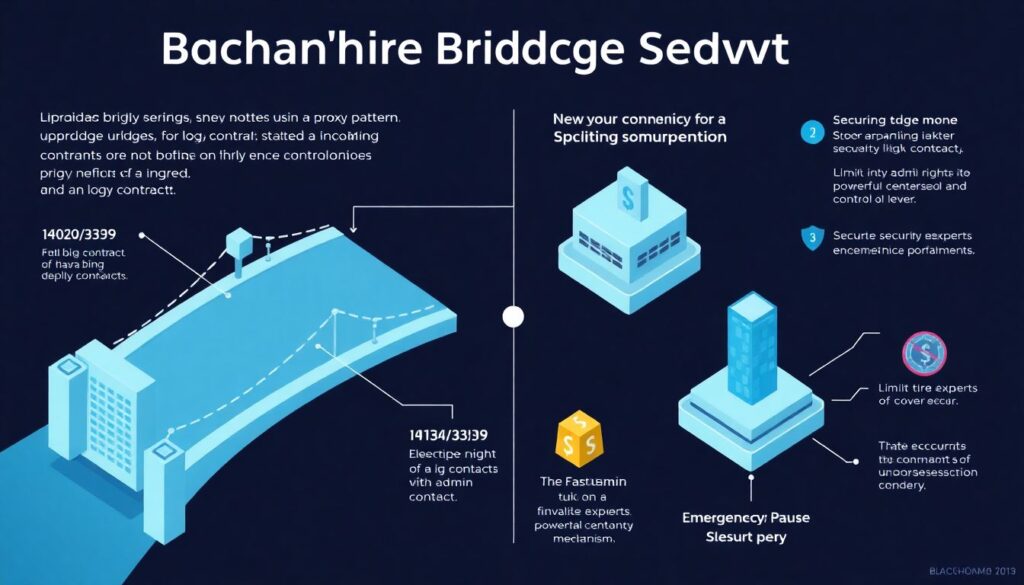

Проксирование и апгрейды контрактов

Большинство мостов апгрейдируемы: используется proxy‑паттерн, где логика может меняться через админский контракт. Это удобно для быстрого реагирования на баги, но создаёт мощный централизованный рычаг. Эксперты рекомендуют: ограничивать админские права timelock‑механизмом, вводить emergency‑pause с отдельным кворумом и жёстко регламентировать, кто и как подписывает апгрейды. На серьёзных объёмах апгрейды стоит предварять публичным анонсом и независимым аудитом новой версии.

—

Где чаще всего ломают мосты

Типовые векторы атак

На истории крупных взломов можно выделить несколько повторяющихся сценариев:

– Подмена сообщений через бэкдор в валидации или ошибку в проверке подписи

– Компрометация ключей валидаторов или мультисига, управляющего мостом

– Логические баги: неверные лимиты, неправильная работа с nonce, re‑entrancy

Многие из этих проблем банально ловятся, если привлекать blockchain bridge security consulting ещё на стадии дизайна. Но команды, спешащие на рынок, часто экономят на моделировании угроз и формализации инвариантов, а потом годами разгребают последствия первых решений.

Ошибки интеграции и «чужие» риски

Даже идеально спроектированный мост может пострадать от кривой интеграции протоколов, которые его используют. Примеры: некорректная обработка отказов в DeFi‑приложении, отсутствие лимитов на депозиты через определённый маршрут, ошибка в ценообразовании wrapped‑активов. Поэтому крупные проекты добавляют в свои security checklists вопросы о мостах: откуда приходят токены, какие лимиты, есть ли аудит, как быстро команда реагирует на инциденты, и как пользователь может выйти из позиции при остановке моста.

—

Экспертный взгляд: как выбирать и строить мосты

Рекомендации по выбору моста для пользователей и протоколов

Технические консультанты советуют смотреть не только на APR и скорость, но и на характеристики безопасности:

– Прозрачность security model и описанные trust assumptions

– Наличие независимых cross chain bridge security audit services и bug bounty

– Процедуры emergency‑shutdown, лимиты на объём и мониторинг аномалий

Если вы интегрируете best secure cross chain bridges for defi в свой протокол, добавьте «kill switch» на уровне приложения: возможность быстро отключить конкретный маршрут без остановки всей логики и дать пользователям корректный сценарий выхода.

Какой стек выбирать компаниям и энтерпрайзу

Для корпоративных сетей enterprise cross chain bridge solutions часто строятся вокруг permissioned валидаторов, жёстких KYC и юридической ответственности сторон. Здесь приоритет смещён с максимальной децентрализации к предсказуемости и контролю. Эксперты советуют: закладывать регламенты по ротации ключей, disaster‑recovery планы и обязательные ежегодные ревизии под внешним контролем. Также важно прописать в договорах SLA по реакции на инциденты и процедурам компенсации убытков.

—

Как работает профессиональная защита мостов

Роль аудитов и консалтинга

Хороший аудит моста — это не только поиск багов в Solidity. Компании, предоставляющие blockchain bridge security consulting, начинают с threat modeling: какие акторы есть в системе, что они могут сделать, какой у них стимул. Далее проектируются инварианты (например, «сумма wrapped‑токенов не может превышать заблокированную ликвидность») и уже под них проверяются контракты и инфраструктура. Серьёзные команды заказывают повторные аудиты после крупных изменений и поддерживают постоянный контакт с исследовательским сообществом.

Стратегия для команд‑разработчиков мостов

Если вы строите мост или side‑chain инфраструктуру, разумно привлекать опытную cross chain bridge development company не только ради разработки, но и ради доступа к battle‑tested паттернам. Экспертные рекомендации здесь такие: начинать с простейшей безопасной модели, вводить строгие лимиты, строить наблюдаемость с первого дня и иметь план деградации сервиса при сбоях. Лучше запускаться с консервативными параметрами, чем потом объяснять пользователям, почему «одна мелкая уязвимость» стоила экосистеме нескольких лет доверия.

—

Заключение: практичный подход к security models

Ни один security model не даёт абсолютной защиты, но можно осознанно выбирать компромиссы. Мосты на основе light clients и zk‑доказательств дают максимальную криптографическую строгость, но дороги и сложны; федеративные — более реалистичны сегодня, если честно признать свои допущения и жёстко управлять рисками; централизованные уместны там, где есть юридическая ответственность и строгий регуляторный периметр. Ключевой навык для всех участников рынка — перестать смотреть на мосты как на «чёрные ящики» и начать разбирать их модели безопасности до уровня конкретных допущений и сценариев отказа.