Most people meet oracles the day they realize a smart contract can’t see the real world on its own. That’s when the “magic box” called an oracle appears and, вместе с ним, целый набор рисков. Ниже — практичный, разговорный разбор того, как эти риски устроены и как их снижать, чтобы ваши DeFi‑и не превращались в лотерею.

Краткая историческая справка: от оракулов-скриптов к критической инфраструктуре

Первые блокчейн‑оракулы были почти кустарными: одиночные скрипты, которые раз в минуту писали цену с биржи в смарт‑контракт. Без резервных источников, без мониторинга, без формального threat model. Когда пошла волна DeFi, стало ясно, что эти костыли двигают миллионы долларов. Первыми появились агрегаторы данных и многосигнатурные фиды, затем сетевые оракулы с нодами, стейкингом и SLA. Отдельной нишей выросли blockchain oracle security solutions и компании, предлагающие аудит и боевую эксплуатацию защищённых архитектур.

Базовые принципы работы оракулов: откуда берётся риск

Оракул решает простую задачу: достать данные из внешнего мира и аккуратно положить их в блокчейн. Но каждое звено цепочки — источник угроз. Есть сбор данных (биржи, API, сенсоры), обработка (агрегация, фильтрация выбросов), доставка (подписи, транзакции) и потребление данными смарт‑контрактами. Ошибки, задержки, компрометация ключей или манипуляции ценой на одном рынке мгновенно бьют по DeFi‑протоколам. Поэтому зрелые smart contract oracle risk management services смотрят не только на код контракта, а на всю жизненную цепочку данных от источника до on‑chain потребителя, включая организационные процессы.

Типы оракулов и примеры реализаций в DeFi

Чтобы ориентироваться в рисках, полезно понимать архитектуры. Есть централизованные оракулы, где одна компания собирает и пушит данные — просто, но с единой точкой отказа. Есть децентрализованные сети нод, которые голосуют за значение и подписывают его мультисигом. Отдельный класс — гибридные решения, комбинирующие on‑chain логику и off‑chain вычисления. В DeFi популярны secure price oracle providers for defi platforms, которые агрегируют цены с нескольких бирж, применяют TWAP/VWAP и лимиты на отклонение. Есть оракулы событий (результаты матчей, ликвидации позиций) и специализированные решения для деривативов, страхования и cross‑chain мостов.

Частые ошибки новичков при выборе и интеграции оракула

Новички часто видят в оракуле «просто API», забывая, что это самый уязвимый слой их протокола. Самые типичные промахи: выбор бесплатного централизованного фида «на доверии», отсутствие лимитов на изменение цены за блок и использование одной‑единственной биржи как источника истины. Ещё одна распространённая ошибка — полагаться на тестнет‑опыт: там почти нет MEV, флеш‑кредитов и реальных атак. Наконец, многие пренебрегают мониторингом: не строят алерты на аномальные значения, задержки апдейтов и расхождения между разными оракулами, пока не видят первые странные ликвидации.

– Считать, что “популярный оракул = безопасный по умолчанию”

– Не тестировать поведение протокола при экстремальных ценовых скачках

– Игнорировать сценарии остановки оракула и fallback‑механику

Ключевые классы рисков: экономические, технические, организационные

Риски оракула удобно делить на три категории. Экономические: возможность манипулировать ценой на узком рынке, атаки с использованием флеш‑кредитов, арбитраж против задержек обновлений. Технические: баги в смарт‑контрактах, уязвимости в off‑chain коде, компрометация ключей нод. Организационные: сговор операторов, цензура обновлений, отключение сервиса из‑за регуляторного давления или банального банкротства. Качественные oracle cybersecurity for DeFi projects рассматривают каждый класс рисков отдельно и задают вопрос: “Что произойдёт с протоколом, если этот класс реализуется в худшей форме и в самый плохой момент рынка?”.

Практические меры снижения рисков на уровне протокола

Даже самый надёжный провайдер не отменяет необходимости в собственных мерах защиты. Во‑первых, лимитируйте скорость изменения критичных параметров: капы на рост/падение цены за блок или за час снижают ущерб от всплесков. Во‑вторых, введите sanity checks: сравнивайте данные разных фидов, отклоняйте значения за пределами ожидаемых диапазонов. В‑третьих, продумайте режим деградации: что делает протокол, если оракул недоступен или данные выглядят подозрительно. Наконец, документируйте эти правила так, чтобы пользователи понимали, что происходит в стресс‑сценариях, и могли оценить остаточный риск.

– Лимиты волатильности и «circuit breakers»

– Резервные источники данных и fallback‑модели

– Разделение полномочий между контрактами чтения и обновления

Роль аудита, тестов и «красных команд»

Многие команды думают: “У нас большой оракул‑бренд, нам не страшно”. Но ошибки часто находятся в стыках — в том, как вы используете данные. blockchain oracle auditing and penetration testing должны включать как ревью смарт‑контрактов, так и попытки сломать систему экономическими атаками: манипуляция низколиквидными парами, задержки обновлений, симуляция отключения части нод. Хорошая практика — заказывать отдельное моделирование экономики протокола и запускать соревновательные баг‑баунти, где исследователям разрешено креативно комбинировать on‑chain и off‑chain векторы атаки против вашей логики работы с оракулами.

Интеграция сторонних сервисов и аутсорсинг безопасности

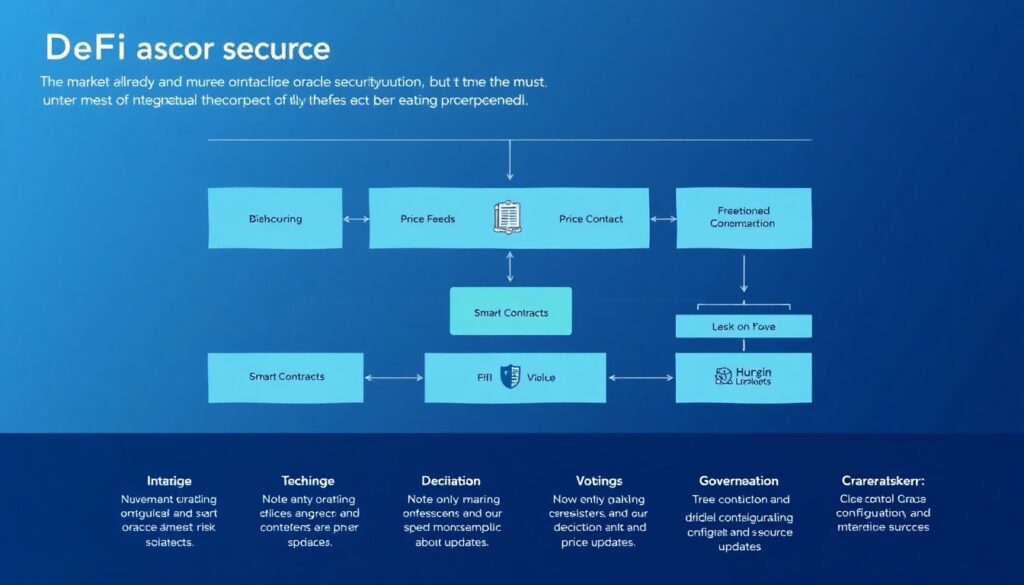

Рынок уже предлагает зрелые blockchain oracle security solutions, но их нужно уметь правильно встраивать. Если вы используете smart contract oracle risk management services, проверяйте не только технический стек, но и governance‑модель: кто может менять источники цен, как принимаются решения об обновлениях протокола, есть ли стимулы для честного поведения нод? Не полагайтесь слепо на маркетинг: запросите отчёты об инцидентах, SLA, результаты независимых аудитов. В контрактном соглашении фиксируйте, какие метрики аптайма, латентности и устойчивости к атакам сервис гарантирует, и как вы будете действовать при их нарушении.

Распространённые заблуждения об оракулах

Новички часто воспринимают оракулы как “мост правды” между миром и блокчейном, хотя на деле это probabilistic truth — оценка, а не абсолют. Опасная иллюзия — вера в то, что децентрализация сама по себе решает все проблемы: если экономические стимулы нод выстроены неверно, децентрализованная сеть может сговориться дешевле, чем один оператор. Ещё один миф — что смена провайдера мгновенно решает вопрос безопасности. На самом деле, без переработки логики протокола вы просто меняете набор уязвимостей. Сильные oracle‑решения — это комбинация архитектуры, стимулов, мониторинга и зрело написанных смарт‑контрактов.